Shamoon归来:擦除中东及欧洲系统数据

一、前言

多年以来攻击者一直都在使用破坏性恶意软件。通常情况下,这些攻击都有较强针对性,带有意识形态、政治甚至经济方面的目的。

破坏性攻击活动会造成重大经济损失,导致数据丢失或者业务运营受到严重影响。当公司成为目标后,可能损失惨重,需要数周或者数月才能恢复正常,并且期间无法盈利、信誉降低。

从最近的攻击活动中我们可以看到具体的损失程度。在过去一年内,NotPetya影响了全世界多家公司。2月份时,研究人员又发现了针对奥运会组织的OlympicDestroyer。

Shamoon是一款破坏性恶意软件,从出现之日起McAfee就一直在监控这款恶意软件。在本月初时,McAfee Foundstone应急事件响应团队根据客户的反馈,识别出这款软件的最新变种。Shamoon早在2012年就攻击过中东的石油和天然气公司,也在2016年重新攻击这个行业。Shamoon对企业造成非常严重的威胁,我们建议各单位应采取适当措施进行防御。

在过去一周内,我们已经观察到一个新变种攻击了许多部门,其中包括中东和南欧的石油、天然气、能源、电信以及政府组织。

与之前的攻击活动类似,第3版Shamoon变种使用了多种规避技术来绕过安全防御,以便达成攻击目的。然而,变种整体行为与之前版本保持一致,因此大多数反恶意软件引擎处理起来也比较简单。

第3版Shamoon变种与之前变种一样,也会安装一个恶意服务,运行wiper组件。一旦wiper组件成功运行,就会使用随机的垃圾数据覆盖所有文件,然后重启系统,导致系统蓝屏或者驱动程序错误,使系统无法正常运行。这款变种还能枚举本地网络,但并没有采取进一步措施。变种还存在一些bug,表明这个版本仍是beta版,或仍处于测试阶段。

该版本与早期版本存在一些区别,比如释放恶意文件所使用的文件名列表以及恶意服务名MaintenaceSrv(其中“maintenance”单词拼写错误)。wiper组件还可以使用如下选项来攻击系统上的所有文件:

使用垃圾数据覆盖文件(该版本以及我们分析的样本使用了这种方法)

使用某个文件覆盖目标文件(Shamoon版本1及2使用了这种方法)

加密文件及主引导记录(该版本没有使用这种方法)

Shamoon是一个模块化恶意软件:wiper组件可以作为独立文件加以使用,用于其他攻击活动中,使其威胁等级大大提升。本文介绍了我们的研究成果,包括详细分析过程以及IoC特征。

二、整体分析

Shamoon是一款dropper(释放器)程序,包含3个资源文件。dropper负责收集数据、嵌入规避技术(如混淆、反调试或者反取证技巧),需要输入参数才能运行。

解密3个资源后,Shamoon会将这些资源释放到系统的%System%目录中,也会创建MaintenaceSrv服务,用来运行wiper组件。我们可以利用服务名中的拼写错误简化检测过程。

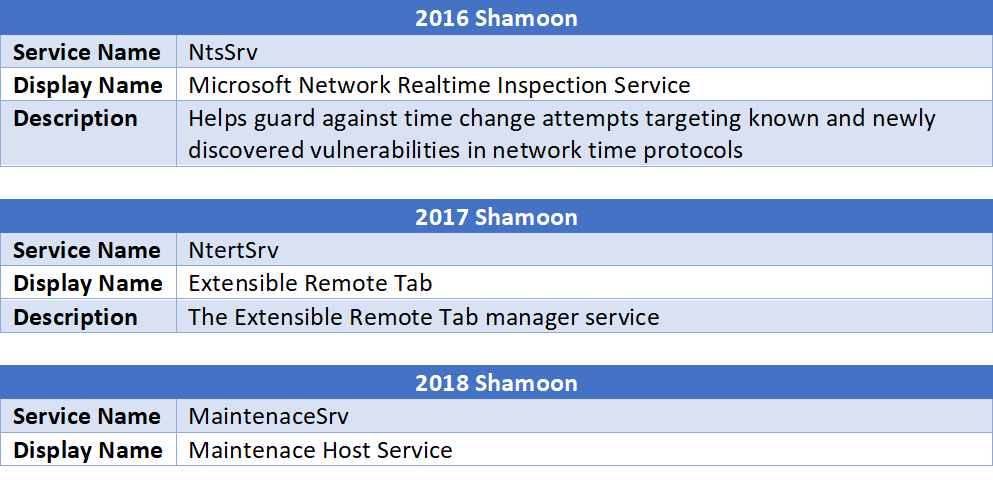

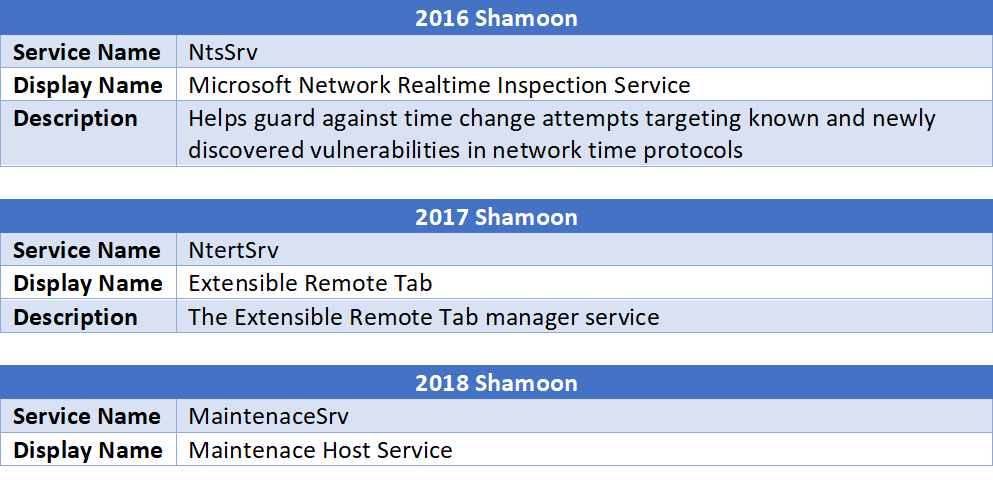

Advanced Threat Research团队多年来一直在跟踪这个服务的变化,具体演变过程如下图所示:

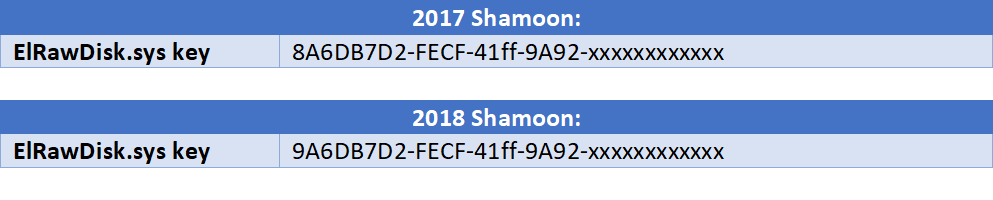

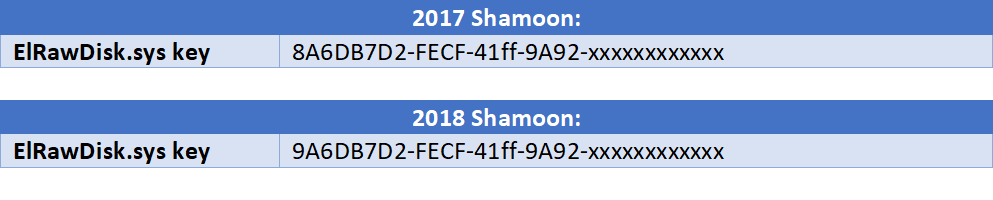

wiper使用ElRawDisk.sys来访问用户的原始硬盘,覆盖所有目录和磁盘扇区中的所有数据,导致目标主机在最终重启前就处于严重错误状态。

最终导致系统蓝屏或者驱动器错误,使主机无法正常工作。

三、大致流程

Shamoon整体工作流程如下图所示:

四、Dropper分析

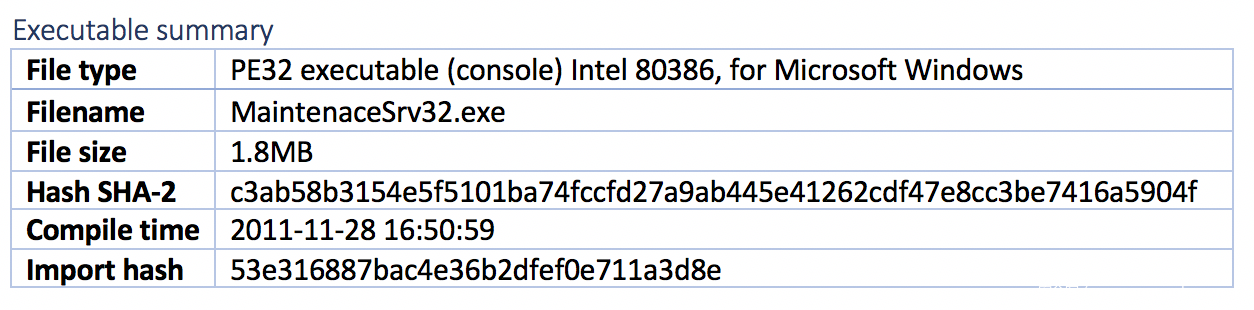

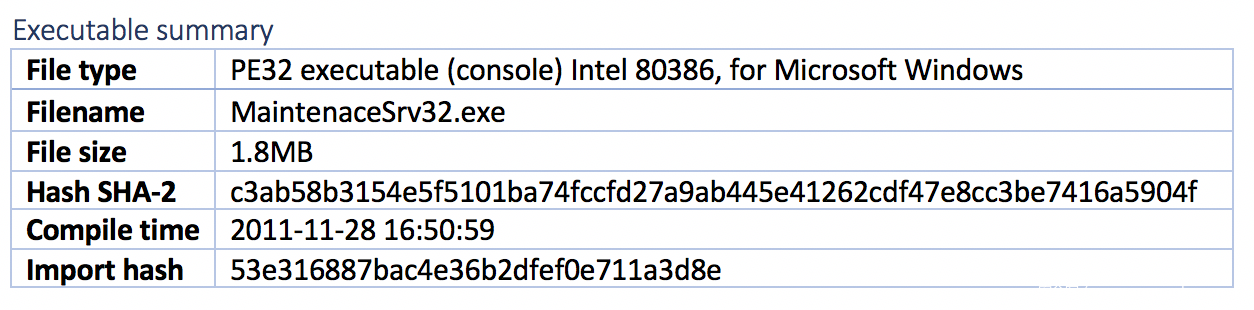

可执行文件概要

dropper中包含其他恶意组件,这些组件以加密文件形式内嵌在PE数据区中。

这些资源数据由dropper解密,具体类型如下:

MNU:通信模块

LNG:wiper组件

PIC:64位版dropper

Shamoon 2018需要一个参数才能运行、感染目标主机。Shamoon会在内存中解密多个字符串,收集系统信息,判断是释放32位版还是64位版载荷。

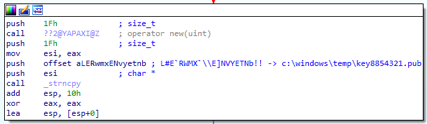

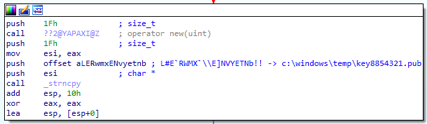

恶意软件耶尔会释放key8854321.pub文件(MD5:41f8cd9ac3fb6b1771177e5770537518),具体路径为c:\Windows\Temp\key8854321.pub。

恶意软件随后会解密出需要使用的两个文件:

C:\Windows\inf\mdmnis5tQ1.pnf

C:\Windows\inf\averbh_noav.pnf

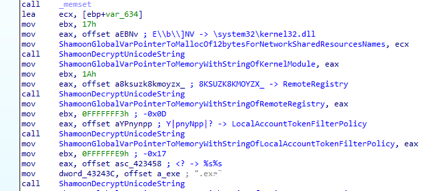

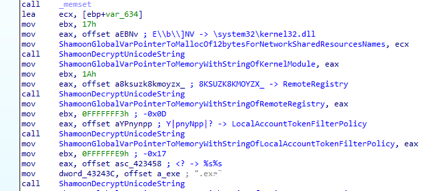

Shamoon会启用RemoteRegistry服务,使程序能够远程修改注册表。此外Shamoon还会启用LocalAccountTokenFilterPolicy注册表项禁用远程用户账户控制。

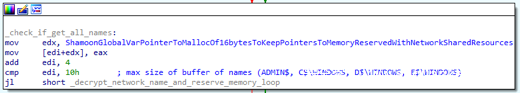

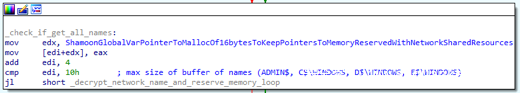

恶意软件会检查主机是否存在如下共享,用来复制传播:

ADMIN$

C$\WINDOWS

D$\WINDOWS

E$\WINDOWS

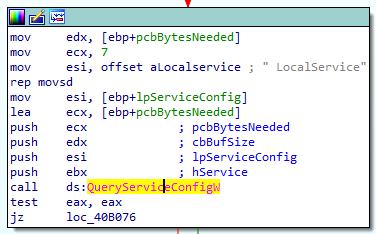

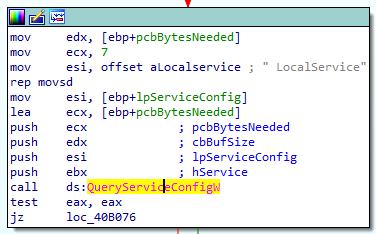

通过查询服务,Shamoon可以获取关于LocalService账户的相关信息。

一、前言

多年以来攻击者一直都在使用破坏性恶意软件。通常情况下,这些攻击都有较强针对性,带有意识形态、政治甚至经济方面的目的。

破坏性攻击活动会造成重大经济损失,导致数据丢失或者业务运营受到严重影响。当公司成为目标后,可能损失惨重,需要数周或者数月才能恢复正常,并且期间无法盈利、信誉降低。

从最近的攻击活动中我们可以看到具体的损失程度。在过去一年内,NotPetya影响了全世界多家公司。2月份时,研究人员又发现了针对奥运会组织的OlympicDestroyer。

Shamoon是一款破坏性恶意软件,从出现之日起McAfee就一直在监控这款恶意软件。在本月初时,McAfee Foundstone应急事件响应团队根据客户的反馈,识别出这款软件的最新变种。Shamoon早在2012年就攻击过中东的石油和天然气公司,也在2016年重新攻击这个行业。Shamoon对企业造成非常严重的威胁,我们建议各单位应采取适当措施进行防御。

在过去一周内,我们已经观察到一个新变种攻击了许多部门,其中包括中东和南欧的石油、天然气、能源、电信以及政府组织。

与之前的攻击活动类似,第3版Shamoon变种使用了多种规避技术来绕过安全防御,以便达成攻击目的。然而,变种整体行为与之前版本保持一致,因此大多数反恶意软件引擎处理起来也比较简单。

第3版Shamoon变种与之前变种一样,也会安装一个恶意服务,运行wiper组件。一旦wiper组件成功运行,就会使用随机的垃圾数据覆盖所有文件,然后重启系统,导致系统蓝屏或者驱动程序错误,使系统无法正常运行。这款变种还能枚举本地网络,但并没有采取进一步措施。变种还存在一些bug,表明这个版本仍是beta版,或仍处于测试阶段。

该版本与早期版本存在一些区别,比如释放恶意文件所使用的文件名列表以及恶意服务名MaintenaceSrv(其中“maintenance”单词拼写错误)。wiper组件还可以使用如下选项来攻击系统上的所有文件:

使用垃圾数据覆盖文件(该版本以及我们分析的样本使用了这种方法)

使用某个文件覆盖目标文件(Shamoon版本1及2使用了这种方法)

加密文件及主引导记录(该版本没有使用这种方法)

Shamoon是一个模块化恶意软件:wiper组件可以作为独立文件加以使用,用于其他攻击活动中,使其威胁等级大大提升。本文介绍了我们的研究成果,包括详细分析过程以及IoC特征。

二、整体分析

Shamoon是一款dropper(释放器)程序,包含3个资源文件。dropper负责收集数据、嵌入规避技术(如混淆、反调试或者反取证技巧),需要输入参数才能运行。 www.wnhack.com

解密3个资源后,Shamoon会将这些资源释放到系统的%System%目录中,也会创建MaintenaceSrv服务,用来运行wiper组件。我们可以利用服务名中的拼写错误简化检测过程。

Advanced Threat Research团队多年来一直在跟踪这个服务的变化,具体演变过程如下图所示:

wiper使用ElRawDisk.sys来访问用户的原始硬盘,覆盖所有目录和磁盘扇区中的所有数据,导致目标主机在最终重启前就处于严重错误状态。

最终导致系统蓝屏或者驱动器错误,使主机无法正常工作。

三、大致流程

Shamoon整体工作流程如下图所示:

内容来自无奈安全网

内容来自无奈安全网 四、Dropper分析

可执行文件概要

dropper中包含其他恶意组件,这些组件以加密文件形式内嵌在PE数据区中。

这些资源数据由dropper解密,具体类型如下:

MNU:通信模块

LNG:wiper组件

PIC:64位版dropper

Shamoon 2018需要一个参数才能运行、感染目标主机。Shamoon会在内存中解密多个字符串,收集系统信息,判断是释放32位版还是64位版载荷。

恶意软件耶尔会释放key8854321.pub文件(MD5:41f8cd9ac3fb6b1771177e5770537518),具体路径为c:\Windows\Temp\key8854321.pub。

copyright 无奈人生

恶意软件随后会解密出需要使用的两个文件:

C:\Windows\inf\mdmnis5tQ1.pnf

C:\Windows\inf\averbh_noav.pnf

Shamoon会启用RemoteRegistry服务,使程序能够远程修改注册表。此外Shamoon还会启用LocalAccountTokenFilterPolicy注册表项禁用远程用户账户控制。

恶意软件会检查主机是否存在如下共享,用来复制传播:

ADMIN$

C$\WINDOWS

D$\WINDOWS

E$\WINDOWS

通过查询服务,Shamoon可以获取关于LocalService账户的相关信息。