- 腾讯数据库泄露14亿条信息

- 黑客是如何躲过验证获取WiFi的?

- 如何在移动设备上检测网络钓鱼攻击

- 如何提取包括媒体文件、位置和文档在内的全部iCl

- iMessage是世界上最安全的即时通讯工具吗?

- 黑客入门之手机WiFi定位原理

- 内网渗透技术之从WPA2企业版无线网络中导出用户

- 如何通过中间人攻击嗅探SIM卡的流量通信

- 安卓平台上黑客常使用的WiFi黑客工具有哪些

- 低功耗蓝牙(BLE)攻击分析

- 黑客窃取有无线解锁功能的汽车的7种姿势

- Wi-Fi 新标准 WPA3 蜻蜓 (Dragonfly) 密钥交换协

- 一种在隔离环境中实现隐蔽后门传输的技术 GhostT

- 如何使用BtleJuice黑入BLE智能电灯泡

- 用ESP8266无线模块进行钓鱼渗透测试

- 无线干扰及检测技术

- Ghost Tunnel复现

- 远程定位追踪联网车辆以及利用思路分析

- WiFi联盟发布新一代WPA3安全标准

- 新兴的5G技术将基于SIM卡的IoT设备置于更大的威

- 常见社工破解WPA2密码方法及防范措施

- Hijacker:一款具有图形化功能的Android无线渗透

安全新闻

- 22日 腾讯数据库泄露14亿条信息

- 24日 美国司法部指控两名中国黑客 媒体:美方走火入魔

- 24日 黑客再次攻入特斯拉 智能汽车如何做到100%安全?

- 24日 日本40万用户数据被盗,或将被黑客用于挖掘加密

- 24日 男子吸毒被抓牵出"黑客"身份 曾入侵省

- 24日 美指控两中国公民网络盗窃 渗透多家美公司和海军

- 24日 新的欺骗一致性方法可能会挫败计算机黑客

- 24日 美国指控12名俄罗斯特工超过DNC黑客

- 24日 NASA遭黑客攻击 员工个人数据或遭泄露

- 24日 黑客再次攻入特斯拉,智能汽车如何做到100%安全

- 24日 苹果用户注意,你充值的钱可能被黑 嘉兴破获特大

- 24日 NASA服务器被黑客攻击 员工信息曝光

- 24日 全球著名白帽黑客:攻击一辆自动驾驶车只需四步

- 使用MySQL位函数和运

- SQL注入 攻击是业界一种非常流行...

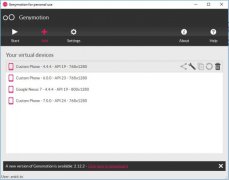

- 如何开始对Android应

- 本文是我的关于如何开始Android...

- 上传Word文件形成存储

- 在渗透测试过程中,每当看到目标...

- WordPress网站替换IP地址后不可以访问的处 24日

- Nginx Location和Rewrite精心研究浅析 24日

- heartbeat双机热备完成Web服务的高效率 24日

- Flask+Gunicorn+Gevent+Supervisor+Nginx生 24日

- 高并发情况下Linux系统及kernel参数优化 24日

- nginx系统真正有效的图片防盗链完整设置详 24日

- Ubuntu环境下vjudge系统搭建 24日

- 配置DNS服务在企业中的应用 24日

- centos7下编译安装nginx并实现日志轮替 24日

- 记录一次处理https监听不正确的过程 24日

- 基于Centos搭建ELK环境指南 24日

- clamav杀毒软件部署笔记 24日

- 黑客是如何躲过验证获取WiFi的? 24日

- 如何在移动设备上检测网络钓鱼攻击 24日

- 如何提取包括媒体文件、位置和文档在内的全 24日

- iMessage是世界上最安全的即时通讯工具吗? 24日

- 黑客入门之手机WiFi定位原理 24日

- 内网渗透技术之从WPA2企业版无线网络中导出 24日

- 如何通过中间人攻击嗅探SIM卡的流量通信 24日

- 安卓平台上黑客常使用的WiFi黑客工具有哪些 24日

- 低功耗蓝牙(BLE)攻击分析 24日

- 黑客窃取有无线解锁功能的汽车的7种姿势 24日

- Wi-Fi 新标准 WPA3 蜻蜓 (Dragonfly) 密钥 24日

- 一种在隔离环境中实现隐蔽后门传输的技术 G 24日

- Mr.Robot靶机实战演练 24日

- WannaMine再升级,摇身一变成为军火商? 24日

- 智能语音应用Mycroft AI的远程代码执行漏洞 24日

- 浅谈SQL盲注测试方法解析与技巧 24日

- Catch Me If You Can靶机实战演练 24日

- 看看印尼黑客如何利用电影大片进行网络攻击 24日

- Game-of-Thrones-CTF-1.0靶机实战演练 24日

- JIS-CTF_VulnUpload靶机攻略 24日

- 看我如何发现Paypal内部信息泄露漏洞 24日

- 剪贴板幽灵瞄准虚拟货币,出师不利1个月亏 24日

- 看我如何发现Chrome浏览器阅读辅助插件SOP 24日

- WAF开发之自学习模式开发实战 24日

- Formjacking已超越勒索软件和挖矿攻击,成 24日

- 全球性的DNS劫持活动:大规模DNS记录操控 24日

- DFIRTrack:一款功能强大的事件应急响应跟 24日

- 域渗透——Kerberoasting 24日

- 被黑客挂上木马病毒的网站,有哪些特点?程 24日

- “美颜”有毒 24日

- 内网渗透知识基础及流程 24日

- 苹果的FaceTime出现大bug,对方不接听也能 24日

- 攻击者是如何从Play-with-Docker容器逃逸到 24日

- 攻击者是如何从Play-with-Docker容器逃逸到 24日

- 攻击者是如何接管Epic Games游戏平台上的任 24日

- 看看清理数字垃圾对保护网络安全到底有多重 24日

- Windows ADS在渗透测试中的妙用 24日

- Windows LNK文件攻击方法分析 24日

- 三层网络靶场搭建&MSF内网渗透 24日

- 渗透技巧——Windows下NTFS文件的USN Journ 24日

- ETW注册表监控windows内核实现原理 24日

- iOS渗透测试工具,第2篇:Cycript 24日

- iOS渗透测试工具,第1篇:bfinject与class- 24日

- S4U2Self在活动目录持久化中的应用 24日

- Redis未授权访问在windows下的利用 24日

- 旧酒犹香——Pentestit Test Lab第九期(上 24日

- 旧酒犹香——Pentestit Test Lab第九期(下 24日

- Linux内存取证:解析用户空间进程堆(中) 24日

- 软件,教程,电子书最近更新

- 友情链接

- 友情链接申请标准:首页PR>=4、alexa排名10万以内 联系Email:472701013@qq.com